Veeam 修复了一项严重的漏洞,该漏洞使企业备份面临风险

Veeam Fixes Critical Vulnerabilities in Backup Software

Key Takeaways

Veeam 修复了 VBEM 网页控制台的关键漏洞,现已发布更新版本 1212172。该漏洞允许未认证的攻击者以任何用户身份登录 VBEM。建议用户立即更新或停用 VBEM 服务,以避免安全风险。过去,Veeam Backup amp Replication 软件曾遭到勒索病毒和其他攻击者的攻击。Veeam,这家数据备份和恢复软件的提供商,已修复了一个关键性的漏洞,该漏洞可能允许未经过认证的攻击者访问 Veeam Backup Enterprise Manager (VBEM) 的网页控制台。

该公司于周二发布了修复版本的 Veeam Backup amp Replication 解决方案,解决了四个漏洞,包括一个关键缺陷和两个高危安全漏洞,这些漏洞也可能导致 VBEM 账户被攻陷。

Veeam 用户应将其 Backup amp Replication 实例更新至版本 1212172,以解决这些问题。

最严重的漏洞被追踪为 CVE202429849,具有 98 的严重 CVSS 分数,“允许未认证的攻击者以任何用户身份登录到 VBEM 网页界面。”

根据 Veeam 的安全建议,VBEM 是一个可选的附加应用程序,并非默认安装。该应用程序使客户可以访问网页控制台,以远程管理多个 Veeam Backup amp Replication 实例。

对于不能立即更新至版本 1212172 的用户,Veeam 建议停止使用 VBEM,方法是停止和禁用 VeeamEnterpriseManagerSvc 和 Veeam RESTful API Service或 VeeamRESTSvc服务。应注意不能禁用单独的 Veeam Backup Server RESTful API Service。

clash verge 下载漏洞类型CVE 编号CVSS 分数描述关键漏洞CVE20242984998允许未认证用户登录 VBEM 网页界面高危漏洞CVE20242985088通过 NTLM 中继进行账户接管高危漏洞CVE20242985172高权限用户可窃取 VBEM 服务账户的 NTLM 哈希,如果服务账户不是默认的本地系统账户Veeam 还指出,如果 VBEM 未在使用中,应该将其卸载。

其他两个在最新更新中修复的高危 VBEM 漏洞被追踪为 CVE202429850 和 CVE202429851。前者具有 CVSS 分数 88,允许通过 NTLM 中继进行账户接管,而后者具有 CVSS 分数 72,“允许高权限用户窃取 VBEM 服务账户的 NTLM 哈希”,前提是服务账户不是默认的本地系统账户。

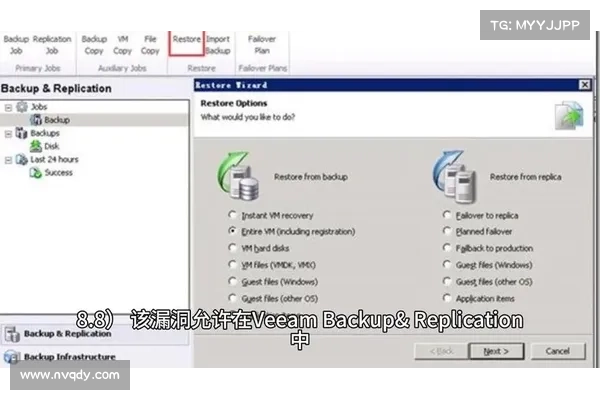

Veeam Backup amp Replication 使客户能够从物理、虚拟和云环境中备份数据,过去曾成为勒索病毒组织和其他威胁行为者的目标;去年,Veeam Backup amp Replication 实例因 CVE202327532 漏洞而受到 FIN7 黑客组织的攻击,以投放 Diceloader/Lizar 后门程序。

2023年5月,卫生与公共服务部的健康领域网络安全协调中心 发布了通知,警告医疗机构关于针对 CVE202327532 的网络攻击不断增加,该漏洞允许窃取服务器配置数据库中的加密凭证。

此外,还有两个 Veeam Backup amp Replication 漏洞被追踪为 CVE202226500 和 [CVE202226501](https//nvdnistgov/vuln/detail/CVE2022